RANGKUMAN MATERI UJIAN CCNA ICDN1 LENGKAP BAHASA INDONESIA

Daftar Isi:

ICND1, Sec 1: Supermodels! (Network Supermodels, That Is)

• Network Fund. 1: Why We Network (And Real-World Success Tips)• Network Fund. 2: The OSI Model

• Network Fund. 3: The TCP/IP Model (And Real-World Success Tips)

ICND1, Sec. 2: Ethernet And Cabling

• Physical 1: Ethernet Standards• Physical 2: Cable Types

• Physical 3: The Fields Of Ethernet

ICND1, Sec. 3: Hubs, History, and Why Hubs Are History

• 1: Why Hubs Came, Why They Left• 2: Bridges, Switches, and Logical Segmentation

• 3: Building The MAC Table, Part 1

• 4: Building The MAC Table, Part 2

• 5: Frame Processing, Hex Conversions, and Breaking Down MAC Addresses

• 6: Converting Hex Values To Decimal

• 7: Decimal-To-Hex Conversion Practice Session

ICND1, Sec 4: Config Modes, IOS Help, Intro To VLANs

• Config 1: Configuration Modes and IOS Help Intro• Config 2: Exec Timeout, Logging Synch, and the Console Port

• Config 3: VLAN Lab Begins

• Config 4: VLAN Lab Concludes

• Config 5: More VLANs / Erasing The Switch / The VLAN.DAT File

• Config 6: Intro To Trunking

• Config 7: The Trunking Port Modes

• Config 8: Filtering Trunk Traffic On A Per-VLAN Basis

ICND1, Sec. 5: Memories, Boots, and Passwords

• Memory 1: Memory Contents And Boot Processes• Memory 2: Setup Mode -- One Way In, Two Ways Out

• Memory 3: Enable Secret and Enable Password

• Memory 4: Console Port Protection With One Password

• Memory 5: Console Port Protection With Username / PW Database

• Memory 6: Port Security Success Fundamentals

• Memory 7: Port Security Options

• Memory 8: Port Security Static Lab Begins

• Memory 9: Port Security Static Lab Concludes

• Memory 10: Port Security Dynamic Learning Lab

• Memory 11: Port Security Sticky Addresses / Errdisable Recovery Command

ICND1: Sec. 6 : IP Addressing, Binary, and Intro To Routing

• Routing 1: IP Addresses, Subnet Masks, and Binary Conversions• Routing 2: The Public IP Address Classes

• Routing 3: The Private IP Address Classes

• Routing 4: Connected Routes Walkthrough

• Routing 5: Static Route Walkthrough

ICND1: Sec. 7 : Switches, Default Gateways, Telnet, And More!

• Sec 7/1: Introduction To SVIs• Sec 7/2: Creating A Non-Default SVI

• Sec 7/3: Telnet Labs Begin

• Sec 7/4: Telnet Labs End

• Sec 7/5: Autonegotiation

• Sec 7/6: Slashes and Console Port Options

• Sec 7/7: The Description and Interface Range Commands

ICND1: Sec. 8 : TCP and UDP

• Sec 8/1: "TCP Good, UDP Bad"?• Sec 8/2: The Comparison Continues

• Sec 8/3: Multiplexing and Intro To Port Numbers

ICND1: Sec. 9 : DHCP, DNS, And ARP

• Sec. 9/1: DNS And ARP• Sec. 9/2: DHCP Fun(damentals)

ICND1: Sec. 10 : Static Routing, Pings, And Hub-And-Spoke Networks

• Sec 10/1: Lab Topology, Pings, And HAS Networking• Sec 10/2: Lab Continues; Intro To "Debug IP Packet"

• Sec 10/3: Lab Continues, Host Static Routing

• Sec 10/4: Lab Continues, Default Static Routing

• Sec 10/5: Default Routes Are Beautiful (Sometimes)

ICND1: Sec. 11 : Distance Vector In General, RIPv2 In Particular

• Sec 11/1: Intro To Distance Vector Protocols• Sec 11/2: Split Horizon and Poison Reverse

• Sec 11/3: RIP Lab Begins

• Sec 11/4: RIP Lab Continues

• Sec 11/5: RIP Lab Concludes

• Sec 11/6: The Dangers of Autosummarization

• Sec 11/7: The Cure for Autosummarization

• Sec 11/8: Passive Interfaces

• Sec 11/9: Administrative Distances

• Sec 11/10: Fun With RIP Load Balancing

• Sec 11/11: More RIP Load Balancing, Intro To Traceroute

• Sec 11/12: Version Mismatches and Debugging Tips

• Sec 11/13: Floating Static Route Lab Begins

• Sec 11/14: Floating Static Route Lab Continues

• Sec 11/15: Originating A Default Route With RIP

ICND 1 and 2 -- Subnetting Success!

• Subnet 1: The Whys, Ins, and Outs of Subnetting• Subnet 2: Decimal-to-Binary Conversions, Single Value Example

• Subnet 3: Decimal-to-Binary Conversions, Dotted Decimal Example

• Subnet 4: Binary-to-Decimal Conversions

• Subnet 5: Number Of Valid Subnets -- Classic Approach

• Subnet 6: Number Of Valid Subnets -- Bulldog Approach

• Subnet 7: Number Of Valid Hosts

• Subnet 8: Finding The Subnet Of An IP Address

• Subnet 9: Determining The Broadcast Address and Valid Address Range

• Subnet 10: At Last! Doing The Actual Subnetting Ourselves!

ICND 1: Access Lists

• ACL 1: Access List Rules• ACL 2: Wildcard Masks Made Easy

• ACL 3: Standard ACL Lab Begins

• ACL 4: Standard ACL Lab Concludes

• ACL 5: Extended ACL Lab

• ACL 6: "Host", "Any", and "The Order Of The Lines"

• ACL 7: Named Standard ACL Lab

• ACL 8: Named Extended ACL Lab

• ACL 9: Telnet and Extended ACLs

• ACL 10: Telnet, Extended ACLs, and Time Ranges

• ACL 11: Sequence Numbers, Telnet, and Extended ACLs

• ACL 12: One More Telnet Test, plus Absolute Time Ranges!

• ACL 13: Where To Put It, and Why

ICND 1: The Network Time Protocol

• NTP 1: What's Going On• NTP 2: Server - Client Lab

• NTP 3: Peering Lab

• NTP 4: Broadcast Mode

CCNA 200-125, ICND1: NAT and PAT

• NAT 1: The Fundamentals of NAT and PAT• NAT 2: Static NAT Lab

• NAT 3: Dynamic NAT Lab

• NAT 4: Port Address Translation Lab

ICND1: IP Version 6

• IPV6 1: Curing Address Anxiety With Compression• IPV6 2: The Global Routing Prefix and Subnet ID

• IPV6 3: Enabling V6 -- Twice!

• IPV6 4: Configuring And Verifying IPV6 Addresses

• IPV6 5: Link Local Addresses

• IPv6 : Calculating the Interface Identifier

• IPV6 7: Using The Interface Identifier as Host Address

• IPV6 8: Router Discovery With NDP

• IPV6 9: Host Discovery With NDP

• IPV6 10: DHCP On Planet IPV6

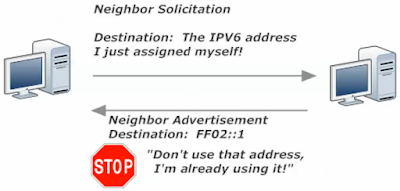

• IP 11: Smart Stuff Our DAD Says

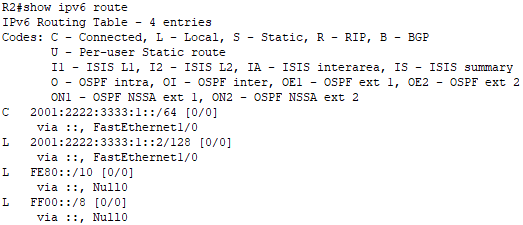

• IPV6 12: The IPV6 Routing Table

• IPV6 13: Pinging IPV6 Addresses

• IPV6 14: Static Routes (Recursive and Directly Connected)

• IPV6 15: Static Routes (Fully Specified)

• IPV6 16: Using The Link-Local Address With Static Routes

• IPV6 17: Default and Host Static Routes

• IPV6 18: Nuts, Bolts, and Frame Format Comparison

ICND1 *and* 2: This And That

• TNT 1: Timestamps• TNT 2: The Password Encryption Services

• TNT 3: Console Logging

• TNT 4: Buffer and Syslog Logging

• TNT 5: "Where ARE My Log Messages?"

• TNT 6: Banners

• TNT 7: CDP Fundamentals

• TNT 8: More Fun With CDP

• TNT 9: The Link Layer Discovery Protocol (LLDP

• TNT 10: Cisco Password Recovery Procedures

• TNT 11: A Little More Config Register Work03:21

ICDN 1, Sec 1 : Supermodels!

OSI Model

1. Application LayerLayer ini adalah dimana saat user berinteraksi dengan network. Layer ini juga memastikan remote communication antar partner tersedia dan memastikan endpoint dari segala komunikasi setuju pada peraturan dasar, termasuk integritas data, privasi, fitur pengecekan error, dll.

2. Presentation Layer

Layer ini akan menjawab satu pertannyaan besar “Bagaimana data ini di presentasikan?” Contoh : kita akan membuka file gambar dengan menggunakan aplikasi untuk membuka PDF, yang akan kita dapatkan adalah halaman dengan simbol simbol yang tidak bermakna, dalam kasus ini Presentation Layer berperan!

3. Session Layer

Berperan sebagai manager dari proses transfer data. Session Layer bertugas untuk melakukan Pembuatan, Pengembangan(Maintance), dan penghancuran Session diantara 2 komunikator.

4. Transport Layer

Untuk proses transportasi dari tiap data/paket data yang di transmisikan melalui jaringan komputer. TCP dan UDP bekerja pada layer ini.

5. Network Layer

Layer dimana tempat Router bekerja. Tugas router adalah untuk menjawab

“Jalan mana yang dapat digunakan untuk menuju destinasi kita?”

“Dari semua jalan, jalan mana yang terbaik untuk sampai ke destinasi kita?”

6. Data Link Layer

Tempat Switch bekerja. Switch menggunakan MAC address untuk menyelesaikan pekerjaannya. Nama lain untuk MAC address adalah :

• L2 Address

• Hardware Address

• Burned-in Address (BIA)

• Physical Address

7. Physical Layer

Tidak peduli kompleknya network kita, pada akhirnya itu adalah mengirimkan 1 dan 0 melalui layer fisik. Semua yang berhubungan dengan pengkabelan, atau standart yang digunakan termasuk Pins, Konektor, atau Tegangan yang berjalan pada Physical Layer.

TCP/IP Model

Application pada TCP/IP sudah memuat Application, Presentation, Session di OSI!

Pertannyaan :

Mengapa harus ada dua model yang berbeda padahal kerjanya sama?

Jawaban :

Untuk membantu dalam pembuatan standart yang akan memudahkan developer untuk membuat produk dan program that work well together(bekerja bersama dengan banyak perangkat).

ICDN 1, Sec 2 : Ethernet and Cabling

Ethernet StandartKabel ethernet yang paling banyak digunakan saat ini adalah kabel UTP(Unshilded Twisted Pair), dimana didalamnya terdapat pasangan kabel tembaga yang dipelintir(twisted). Penggunaan twisted akan meminimalkan Electromagnetic Interference (EMI) dari luar, dan juga mengurasi jumlah EMI yang di hasilkan dari kabel itu sendiri. STP(Shilded Twisted Pair) memiliki pelindung tambahan pada kabel yang membuatnya lebih tahan dari EMI namun pada praktiknya kabel STP lebih mudah rusak(damaged) dari pada kabel UTP dan juga harganya yang lebih mahal dibandingkan dengan UTP. Kabel Fiber Optik, memiliki kelebihan pada transfer data yang jauh lebih cepat dan jarak yang dapat di tempuh lebih jauh, namun biaya untuk implementasi dengan Fiber Optik masih sangat tinggi.

Copper Based Standart

Biasanya Ethernet berjalan pada kecepatan 10 Mbps. Official standart yang digunakan 802.3 yang biasa disebut dengan 10BASE-T. Menggunakan 2 pasang kabel dari 4 pasang yang tersedia. Lalu setelahnya munculah Fast Ethernet yang berjalan pada 100Mbps, standart yang digunakan IEEE 802.3u biasa disebut 100BASE-T, juga menggunakan 2 pasang kabel dari 4 pasang kabel yang tersedia. Setelahnya lagi munculah Gigabit Ethernet dengan kecepatan 1000Mbps, standart yang digunakan 802.3ab dikenal dengan 1000BASE-T, menggunakan keempat pasang kabel. Setelahnya setelahnya lagi ada 10 Gigabit Ethernet dengan kecepatan 10Gbps, standart yang digunakan 802.3an biasa disebut dengan 10GBASE-T.

Fiber Optic Standart

Menggunakan standart 802.3z biasa di sebut dengan 1000BASE-LX berjalan pada kecepatan 1000Mbps.

Note:

Mengapa tidak dilakukan translasi pada tiap ethernet dengan standart yang berbeda? Karna semua standart ethernet menggunakan format frame yang sama! Wow:3

Cable Types

Straight – Trough Cables digunakan pada PC dan Switch

Masalah muncul saat menggunakan Straight – Trough Cables pada Swich dan Switch

digunakan untuk mengatasi masalah pada Switch dan Switch

Namun pada Gig Ethernet(1000-BaseT) digunakan, kedelapan kabel digunakan dan setiap kabel dapat mengirim dan menerima dalam waktu yang sama!

AUTO MDI-X (Automatic Medium-Dependent Interface Crossover)

Saat kita membutuhkan kabel dengan jenis Crossover namun kita tidak punya sama sekali maka JENG JENG! Inilah solusinya! Kita ingin menghubungkan switch dengan switch menggunakan Straight – Trough Cables, Saat mode AUTO MDI-X pada port di setting enable maka port akan mengenali dan seakan kita menggunakan Crossover Cable!

How to Enable AUTO MDI-X

#int fast0/1

1. Set speed : auto #speed auto

2. Set duplex : auto #duplex auto

3. Set mdix : auto #mdix? auto Enable automatic MDI crossover detection on this interface

#mdix auto

The Fields of Ethernet

Preamble : 10101010 tujuh kali, digunakan untuk sinkronisasi clock

SFD : 10101011, mengindentifikasi bahwa preamble selesai dan akan diikuti oleh MAC address tujuan

Protocol Type : bisa IPv4 atau IPv6

FCS merupakan operasi deteksi error yang sangat penting. Pengirim akan tiba dengan membawa value hasil dari Cyclic Redundancy Check(CRC, sebuah operasi matematika kompleks) dengan data yang ada pada frame, menghasilkan sebuah angka numerik. Angka ini yang di letakan pada FCS dan frame lalu di transmisikan. Penerima akan menjalankan CRC yang sama dengan frame data yang diterima, lalu membandingkan dengan CRC yang masuk, jika hasil yang di dapatkan sama, maka frame tidak mengalami korup, jika CRC tidak sama maka frame terdeteksi corrupt, namun FCS tidak akan memberi notifikasi kembali bahwa frame harus dilakukan re-sent, karna FCS bertugas untuk melakukan deteksi kesalahan bukan koreksi kesalahan.

ICDN 1, Sec 3 : Hubs, History & Why Hubs Are History

Attenuasi(Attenuation) = Pelemahan sinyalContoh : host berjarak 175 meter, panjang kabel maximum adalah 100 meter, maka saat awal di transmisikan sinyal akan kuat lalu selama di perjalanan sinyal akan men galami pelemahan(attenuasi) saat sinyal melewati 100 meter. Untuk mengatasinya adalah menggunakan repeater, repeater bertugas untuk menangkap sinyal datang lalu membuat siyal baru yang identik(copy) dengan sinyal datang.

Hub = Pada dasarnya hub adalah multi-port repeater

Permasalahan yang muncul pada hub

Untuk pencegahan hilangannya data dan waktu terjadinya tabrakan(collision) maka dikembangkanlah Carrier Sense Multiple Access with Collision Detection (CSMA/CD), prosesnya adalah sebelum mengirimkan data, host akan mencek apakah terdapat host lain yang sedang mengirimkan data(listening to the wire) jika ternyata terdapat host lain yang sedang mengirimkan data, host akan menunggu beberapa miliseconds sebelum mendengarkan(listen to the wire) lagi. Jika tidak ada yang mengirimkan data maka host akan mengirimkan datanya. Jika 2 PC mengirimkan data pada waktu yang sama, maka voltase pada kabel akan berubah, menandakan ke host bahwa ada data tabrakan(collision) yang terjadi. Lalu PC yang mengirimkan data akan membuat “jam signal”, menunjukan kesemua host bahwa di waktu ini data tidak boleh di transmisikan. PC yang terlibat di tabrakan akan mengaktifkan backoff timer, saat backoff timer sebuah host berakhir dia akan melakukan semua proses lagi dengan mendengarkan(listening to the wire). Backoff timer diatur dalam milliseconds dan bernilai random, jadi tidak mungkin terjadi lagi tabrakan dengan hosts tersebut. Masalah yang timbul adalah adanya waktu delay!

Masalah lainnya yang timbul adalah Broadcast Domain, saat terjadi broadcast tidak semua host mungkin membutuhkan broadcast itu, sebagai catatan semua yang kita lakukan pada router cisco atau switch akan akan membutuhkan/memakan biaya(cost) dalam satu bentuk atau bentuk lainnya, dapat berupa waktu, menambah beban processor, atau mengurangi bandwidth yang ada. Salah satu hal yang penting bagi network kita adalah mencegah router dan switch kita melakukan pekerjaan yang tidak di butuhkan. Contohnya kita memiliki 64 host pada hub, jika salah satu host mengirimkan broadcast, 63 host lainnya akan menerima broadcast tersebut. Jika ternyata hanya 3 yang membutuhkan broadcast tersebut, kita membebani network kita dengan hal yang tidak diperlukan(60 host lainnya harus tetap membuka dan mengecek broadcast yang masuk lalu membuangnya karna tidak di perlukan, tentunya akan memakan banyak bandwidth).

Kesimpulan :

Hub dan repeater membantu kita dalam menyelesaikan masalah dengan attenuasi namun Hub juga meninggalkan kita 2 permasalahan besar yaitu :

1) Semua host yang terhubung berada di dalam one big collision domain

2) Semua host yang terhubung berada di dalam one big broadcast domain

The Bridge

Dengan menggunakan bridge, kita bisa membuat collision domains yang lebih kecil, bridge diletakan diantara hubs untuk menciptakan multiple collision domains. Semakin banyak collision domains maka semakin sedikit akan terjadi collision, dengan bridge kita menurunkan kemungkinan terjadinya collision pada network. Namun permasalahan big broadcast domain belum dapat diatasi.

Switch

Dengan mengganti seluruh komponen hub, reapeter, dan bridges dengan satu switch, kita bisa langsung mendapatkan keuntungan! Terutama ketika setiap host terkoneksi dengan port tersendiri pada switch. Maka host tersebut memiliki collision domain sendiri. Topologi ini disebut dengan host-to-one port atau microsegmentation, desain ini menghilangkan kemungkinan untuk terjadi collisions!. Namun lagi lagi secara default cisco switch tidak bisa mengatasi Broadcast Domain, namun kita bisa mensegmenkan network secara logika sehingga kita bisa membatasi lingkup dari broadcast, tekniknya disebut dengan Virtual Lan atau VLAN.

KESIMPULAN HUBS, BRIDGES, SWITCHES

• Hubs memberikan kita satu collision domain terdiri dari semua host yang ada, satu broadcast domain berisi host yang ada, dan mengizinkan hanya satu host untuk mengirim dalam satu waktu.

• Bridges memungkinkan kita untuk memecah(segment) jaringan kita secara logika, untuk menurunkan kemungkinan terjadinya collision domains, tapi tidak melakukan apapun untuk masalah broadcast domains.

• Switch membawa kita pada one-host collision domains dan secara logika memecah(segment) broadcast domain melalui VLAN.

Building The MAC Table

Saat sebuah switch menerima frame, maka akan di hadapi dengan tiga pilihan :

1. Forward

2. Filter it (buang aja lahh)

3. Flood it (kirim ke semua kecuali dari asalnya)

Switch pertama kali akan melihat alamat asal dari sebuah frame sebelum melihat alamat tujuanya. Terdapat beberapa metode dalam membuat MAC Address Table.

STATIC

• Setiap host terkoneksi pada switch, kita harus mensetting address secara static untuk host tersebut, dimana MAC Addres sangatlah mudah dilupakan, atau dapat terjadi salah dalam pengetikannya.

• Saat sebuah port down lalu kita memindahkan kabel kita ke port lainnya, host tersebut tidak akan dapat terkoneksi sebelum kita mensetting MAC Address nya lagi secara static, dimungkinkan juga kita lupa untuk menghapus settingan yang sebelumnya, tentunya akan sangat menyusahkan oranglain yang ingin terkoneksi pada port itu.

DYNAMIC

• Jauh lebih efisien di banding membuat MAC Address secara static

Contoh

Host A ingin berkomunikasi dengan Host C, Switch akan melihat Source MAC Address dahulu lalu mengeceknya apakah sudah terdapat address tersebut pada MAC Address table, karna pada tabel belum terdapat MAC Address tersebut maka Switch akan membuatkannya pada tabel MAC Addressnya.

Lalu saat melihat MAC Address tujuan, switch akan kembali mengeceknya pada tabel MAC Address, jika belum ada maka Switch akan melakukan Floods frame tersebut ke semua port pada switch kecuali dari port asal frame tersebut. Ini disebut dengan Unknown Unicast Frame, frame yang dikirimkan di tujukan pada satu host(unicast) namun port yang mengarah pada tujuan tersebut belum diketahui(unknown).

Hal baiknya adalah frame akan sampai kemana tujuan yang diinginkan, hal buruknya adalah frame juga akan pergi ke banyak tempat lainnya yang seharusnya tidak perlu dituju. Saat frame sudah sampai pada Host C maka host C akan mengirimkan Frame balasan pada Host A.

Saat switch menerima frame dari Host C dan mengecek MAC Address sumber apakah sudah ada pada table MAC Address? Karna belum maka akan di tambahkan pada tabel MAC Address.

Saat Switch melihat alamat tujuan, ternyata alamat tujuan sudah ada pada tabel MAC Address, maka Switch akan memforward frame langsung pada Host A

Hal ini berlaku untuk seluruh Host yang ada hingga tabel MAC Address menjadi lengkap.

Namun dapat dilihat pada Host A dan B, mereka menempati port yang sama! Saat Host A mengirimkan Frame pada Host B melewati Hub maka Switch juga akan mendapatkan salinan Frame yang dikirimkan.

Lalu Switch akan melihat MAC Address dari sumber dan tujuan dari frame tersebut, namun karna port asal dari kedua frame tersebut ternyata sama yaitu Fa0/1 maka switch akan melakukan Filtering(Drop) pada Frame tersebut!

Kesimpulan :

• Forwarding terjadi saat Switch mengenali MAC Address tujuan dari sebuah Frame, dan Frame tersebut akan dikeluarkan sesuai dengan port yang ada pada tabel MAC.

• Flooding terjadi saat Switch tidak mengenali MAC Address tujuan dari sebuah Frame, dengan flooding frame akan dikirimkan keluar ke semua port yang ada kecuali dari port asal Frame tersebut.

• Filtering terjadi saat MAC Address sumber dan tujuan memiliki lokasi port yang sama, maka frame akan di Drop.

• Broadcast Frame juga akan dilakukan Flooding oleh Switch. Broadcast Frame di tandai dengan semua F (FF-FF-FF-FF-FF).

• MAC Address static akan tetap ada pada MAC Address Table sampai dilakukan remove, namun Dynamic address akan terus berada pada tabel selama 5 menit. 5 menit Timer tersebut akan di reset setiap datang frame dengan sumber yang sama.

Frame Processing, Hex Conversions, and Breaking Down MAC Addresses

Sebelum Switch melakukan forwarding, frame yang datang harus di proses terlebih dahulu oleh switch. menggunakan tiga metode di yaitu :

• Store-and-forward

• Cut-through

• Fragment-free

Store and Forward

Pada metode ini Switch akan mengalanisis field FCS (Frame Check Sequence) untuk menentukan apakah terdapat data corruption saat proses transmisi atau tidak. Switch menyimpan seluruh frame dan melakukan pengecekan pada FCS sebelum melakukan proses forwarding. Keuntungan nya adalah pendeteksian error yang terbaik terjadi disini, namun kekurangannya metode ini menjadi metode terlambat dari metode lainnya.

Cut Throught

Switch akan langsung memforward frame sebelum seluruh frame diterima. Pada metode ini tidak terjadi pengecekan error sama sekali, namun metode ini juga merupakan metode tercepat dibandingkan metode lainnya.

Fragment Free

Switch akan beramsumsi bahwa corruption pada frame akan terjadi pada 64 byte pertama pada frame. Jadi hanya pada 64 bytes pertama dilakukan pengecekan corruption, jika tidak terdapat corruption pada area tersebut maka selebihnya diasumsikan terbebas dari error lalu proses forwarding dilakukan. Fragment Free lebih cepat dari Store and Forward namun lebih lambat dari Cut Through.

How MAC Addresses Are Born(And Hexed)

MAC : 001c.0fbf.2f04

Setengah dari address, 001c.0f, merupakan Organizationally Unique Identifier(OUI). Setiap OUI terdaftarkan pada satu vendor. Cisco memiliki banyak OUI. Setengahnya lagi, bf.2f04, merupakan kombinasi dari hex yang tidak digunakan oleh vendor atau perangkat dengan OUI 000c.0f, memastikan bahwa MAC Address ini unique. Macam macam penulisan MAC Address.

• aaaa.aaaa.aaaa

• aa-aa-aa-aa-aa-aa

• aa.aa.aa.aa.aa.aa

• aa:aa:aa:aa:aa:aa

• semua diatas dalam kapital

DECIMAL-HEX CONVERSION!!

ICDN1, Sec 4 : Confiq Modes, IOS Help, Intro to VLANS

Config 1 : Configuration Modes and IOS Help IntroUSER EXEC MODE :

Dalam mode ini kita tidak dapat melakukan konfigurasi apapun.

PRIVILEGED EXEC MODE/ENABLE MODE :

Untuk berpindah ke privilege exec mode, dapat menggunakan command enable, dari sini kita bisa berpindah ke mode lainnya yang akan berguna untuk mengkonfigurasi sesuatu.

GLOBAL CONFIGURATION MODE :

Semua command/konfigurasi yang dilakukan 99.9% langsung berpengaruh pada router dan 99.9% akan langsung di jalankan. Cara masuk mode ini adalah dengan mengetikan command conf t atau configure terminal. Command yang bisa dijalankan hanyalah Global Configuration Command!

IOS Help

Penggunaan ? pada command menunjukan penggunaan IOS Help, Mengembalikan <cr> menandakan bahwa pada saat ini command tersebut adalah legal dan dapat di jalankan! Saat kita lupa dengan nama command yang dapat kita gunakan kita dapat menggunakan IOS Help, contoh kita hanya ingat “H” untuk memberi nama pada switch kita maka :

Config 2 : Exec Timeout, Loggin Synch, and the Console Port

Line con 0 mengacu pada console port. Saat kita mengkoneksi kan switch dengan pc secara fisik, maka port inilah yang akan digunakan! Console port akan mengeluarkan kita dalam 5 menit jika tidak terdapat aktivitas!

Exec-timeout 0 0 (0 minutes and 0 second) menonaktifkan fitur untuk mengeluarkan kita dari console port jika dalam 5 menit tidak terdapat aktifitas

Logging synchronous digunakan untuk menghilangan interupsi dari console, karna secara default console akan langsung memberitau kita, jika kita sedang menulis tentunya itu sangat mengganggu.

Config 3 : VLAN Lab Begins

Alasan mengapa kita harus membuat Virtual Lan

• VLANs membantu kita dalam mengelompokan host sesuai dengan departemen, security, dan kriteria lainnya. Disamping hanya mengelompokan sesuai lokasi secara geografik.

• VLANs memungkinkan kita untuk meningkatkan security dengan menyembunyikan grup host secara logika dari orang lain

• VLANs membantu dalam mengatasi masalah penurunan performa pada network secara berkala akibat broadcast stroms. Karna adanya broadcast storm yang membuat switch menjadi sibuk menghandle broadcast sehingga tidak bisa menjalankan tugas dasarnya sebagai switch(contohnya forwarding) secara efisien.

Pertama kita akan memastikan semua koneksi fisik, apakah terdapat vlan atau apapun itu. Lalu membuat vlan.

Mendaftarkan port pada VLAN

Config 4 : VLAN Lab Concludes

Dengan begini kita telah mensegments network secara logika menjadi 2 bagian, maka sekarang kita mempunyai 2 broadcast domain! Host tidak dapat melakukan PING pada beda VLAN.

Test PING

Config 5 : More VLANs / Erasing The Switch / The VLAN.DAT File

Membuat dan memberi nama pada VLAN

Melihat config yang berjalan pada switch

Menghapus config pada Switch kita

Config 6 : Intro To Trunking

Trunking Switches (And the VLANs That Love Them)

Trunking merupakan proses membuat logical connection antara kedua switch yang terhubung secara fisik, memungkinkan untuk frame melewati keduanya. Tag yang menunjukan tujuan dari VLAN diletakan pada frame saat di trasmissikan oleh switch pengirim, switch penerima menggunakan frame tagging untuk mengetahui VLAN mana yang akan menerima frame, ini memunkinkan member yang berada di satu VLAN untuk berkomunikasi sedangkan secara fisik berada pada VLAN yang berbeda.

ISL (Inter-Switch Protocol)

• Cisco-proprietary (Hak cipta Cisco)

• Banyak Cisco switch yang belum support ISL

• Mengkapsulasi seluruh frame sebelum mengirimnya melewati trunk, ISL lebih overhead dari jika di bandingkan dengan protokol trunking yang biasa (IEEE 802.1q).

• Tidak mengenali konsep native VLAN

IEEE 802.1q(“dot1q”)

• Standart industri untuk trunking protocol, bisa digunakan oleh non-cisco dan cisco switch.

• Tidak mengkapsulasi frame

• Memasukan 4-byte value menandakan VLAN ID ke header Ethernet

• Mengenali konsep native VLAN (Native VLAN = default VLAN, Cisco = VLAN1), karna mengenali maka dot1q tidak akan menaruh 4-byte value pada header Ethernet. Saat remote switch mendapatkan untagged frame, maka dia tau bahwa tujuannya adalah Native VLAN, dan frame tersebut akan di forward pada port tersebut.

Config 7 : The Trunking Port Modes

Cisco switch port kalau tidak Access Port atau Trunk Port, tidak bisa keduanya! Access Port adalah milik satu VLAN dan Access Port tidak bisa Trunk, kita dapat melihat seluruh Access Port dengan perintah show vlan dan show vlan brief. Trunk Port adalah milik semua VLANs, bisa Trunk, untuk melihatnya dapat menggunakan perintah show interface trunk.

Three Switchport Modes

1. ACCESS, menjadikan port sebagai access port, akan menjadi milik satu VLAN, maka akan secara otomatis mematikan fungsi port sebagai Trunk

2. TRUNK, kebalikan dari Access, pilihan ini akan mengaktifkan Trunking tanpa syarat

3. DYNAMIC, trunking secara dinamis

• Disarable, port akan mencoba untuk Trunk, jika remote port on, desirable, atau auto mode, maka trunk akan terbentuk.

• Auto (Passive dynamic trunking). port akan trunk, namun pada sisi lainnya harus memulai prosesnya, jika remote port pada mode desirable atau on mode, maka kita akan mendapatkan trunk. Jika kedua pihak berada pada auto, maka trunk tidak akan terbentuk, karna kedua sisi saling menunggu wew:3

4. NONEGOTIATE, memaksa port untuk tidak melakukan negosiasi, dapat digunakan untuk membuat port menjadi trunk secara paksa.

Config 8 : Filtering Trunk Traffic On a Per-VLAN Basis

Kita tau bahwa trunk port adalah anggota dari semua VLAN pada switch, universal VLAN membership akan menghasilkan forwarding yang tidak di butuhkan pada traffic, yang akan menyebabkan switch harus bekerja lebih dan membuang bandwidth.

1. SW2 tidak memiliki host pada VLAN 30, maka tidak ada alasan untuk SW1 memforward traffic VLAN30 ke SW2, kita akan mencegah traffic dari VLAN30 dari SW1 ke SW2:

2. SW3 tidak memiliki host pada VLAN 20, maka tidak ada alasan untuk SW1 memforward traffic VLAN20 ke SW3, kita akan mencegah traffic dari VLAN20 dari SW1 ke SW3.

HASIL

ICDN1, Sec 5 : Memories, Boots, and Passwords

Memory 1 : Memory Contents And Boot processesNote: Berlaku untuk Switch dan Router (disingkat dengan penyebutan Switch)

ROM (Read-Only Memory)

ROM menyimpan switch bootstrap startup program, Operating System Software(OS), dan Power-on diagnostic

test program (POSTs)

Flash Memory (Flash)

Dimana Cisco IOS image disimpan, kalau punya flash yang cukup kita bisa menyimpan lebih dari satu image,

namun kebanyakan perangkat hanya akan menggunakan satu image saja. Flash merupakan ROM yang dapat dihapus(eraseable) dan di program ulang(reprogrammable). Isi pada Flash akan tetap bertahan pada saat melakukan reload.

RAM (Random Access Memory)

Menyimpan informasi operasional seperti routing and switching tables, dan konfigurasi yang sedang berjalan pada file. Isi dari RAM akan hilang saat router dimatikan atau di reloaded.

NVRAM (Non-Volatile RAM)

NVRAM berisi file startup configuration dari router, isi dari NVRAM tidak akan hilang saat melakukan reload. Startup config file adalah versi config yang paling baru yang disimpan. Jika kita melakukan perubahan lalu menyimpannya maka running config file dan startup config file akan memiliki isi yang sama, namun jika kita membuat perubahan dan tidak menyimpannya, maka running config file dan startup config file akan memiliki isi yang berbeda.

The Boot Proscess

Saat Cisco Switch dihidupkan, maka akan menjalankan serangkaian dari POSTs(Power-On Self Tests). POST digunakan untuk memeriksa basic operation dari network interfaces, memory, dan CPU. POST efektif untuk mendeteksi permasalahan utama saat proses booting. Jika POST mendeteksi terdapat kerusakan misalnya terdapat kerusakan pada kipas maka :

1. POST akan gagal

2. Device akan memberitau POST apa yang gagal

3. Proses booting berhenti

Jika lolos pada semua POST, selanjutnya switch akan mencari sumber dimana Internetwork Operating System(IOS) image berada. Router memiliki tiga sumber untuk membuat(load) IOS image, dan urutannya dalam mencari image sebagai berikut:

1. Flash (default location)

2. TFTP Server (Trivial File Transfer Protocol), bisa sebagai device dalam satu network, cisco router bisa menjadi TFT Server.

3. Read-Only Memory (ROM)

Kita dapat merubah urutannya dengan cara merubah config Register.

Memory 2 : Setup Mode – One Way in, Two Ways Out

Setelah IOS image ditemukan yang akan di perlukan selanjutnya adalah mencari valid startup configuration file. Urutannya adalah

1. NVRAM

2. TFTP Server

3. Prompted with system configuration dialogue

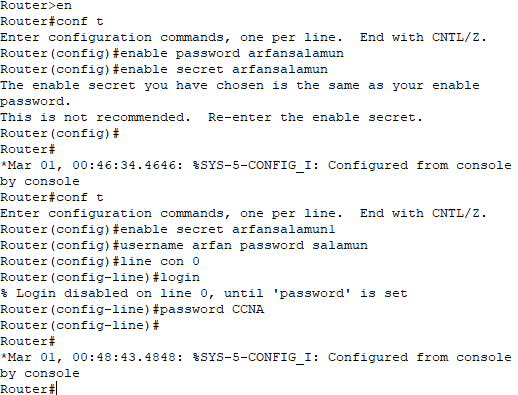

Memory 3 : Enable Secret and Enable Password

Protect Enable Mode with Enable Secret and Enable Password, Enable Secret lebih diutamakan dari Enable Password!

No 5 mengacu pada Level Enkripsi (Level 0 – 7), namun level enkripsi ini sangat mudah dipecahkan!

Memory 4 : Console Port Protection With One Password

Melakukan proteksi pada level fisik!

Line con 0, console port kita

Password pada con 0 masih berbentuk text!4

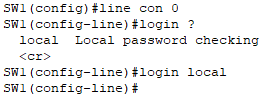

Memory 5 : Console Port Protection With Username/PW Database

Creating A Username / Password Database

Note : Saat menggunakan username dan password, pastikan konfigurasi password sebelumnya sudah terhapus!

Menjadikan user langsung masuk pada enable mode maka berikan privilege pada level tertinggi (Level 15)

User arfan langsung masuk pada enable mode

Show Run

Menghidupkan password encryption

Show Run

Memory 6 : Port Security Success Fundamentals

Port Security

Basic Cisco Security Feature yang kadang diabaikan, port security menggunakan source MAC Address dari frame asal sebagai password. Port akan membandingkan source MAC yang masuk dengan list Secure MAC Address(dipelajari oleh port secara static atau dinamis), jika source MAC ditemukan pada list, maka frame akan di proses secara normal, jika tidak maka frame akan di drop dan pada situasi tertentu frame akan diambil, tergantung pada level yang berjalan pada port security tersebut.

Setting Port-Security pada fa1/1

Secara default kebanyakan port pada cisco switch berjenis auto disarable, Port-Security tidak dapat digunakan pada port yang berfungsi sebagai Trunk ataupun port yang berusaha untuk menjadi Trunk, maka pertama kita harus merubah port tersebut menjadi access port.

Melihat Port-Security

Memory 7 : Port Security Options

Switchport port-security aging

Absolute timer, Seperti perhitungan mundur pada jam, misalnya kita set 10 menit start lalu mundur sampai 0, maka address tersebut tidak lagi dianggap aman. Inactivity, akan melakukan refresh saat source MAC Address terdengar lagi.

Switchport port-security maximum

Opsi maximum memungkinkan kita untuk mendefinisikan jumlah secure MAC Address yang dapat di pelajari oleh port.

Switchport port-security mac-address

Opsi yang menungkinkan kita untuk mendefinisikan secara static pada secure MAC Address dan sticky secure MAC Address.

Switchport port-security violation

Opsi ini mendefinisikan action yang akan diambil oleh port saat non-secure source MAC terdeteksi, ketiga mode tersebut akan mendrop frame tersebut. Shutdown merupakan mode default dan termasuk the strongest security level, saat non-secure source MAC datang, mode ini akan memasukan port pada error-disabled state, dan port hanya akan dapat dibuka secara manual(network admin masuk ke dalam switch shutdown port lalu hidupkan lagi), Pesan SNMP (Simple Network Management Protocol) juga akan dihasilkan. Restrict, akan menghasilkan Pesan SNMP dan pesan syslog, namun port akan tetap terbuka. Protect, hanya akan melakukan drop frame saja.

Memory 8 : Port Security Static Lab Begins

Setting static MAC Address pada port security fa1/1

Memory 9 : Port Security Static Lab Concludes

Kali ini kita akan mensetting ulang agar frame pada host1(MAC 0001.438B.7B18) dapat diterima oleh port. Dengan cara menghapus settingan port security sebelumnya, lalu melakukan restart pada interface, dan menambahkan settingan static MAC Address pada security port dengan MAC pada host1.

Setting static MAC Address pada port security fa1/1

Memory 10 : Port Security Dynamic Learning Lab

TEST PING PC1

Secure Mac Address Table

Untuk membuat security port secara dynamic, caranya adalah dengan tidak mengkonfigurasi port secara static jika kita hanya menginginkan satu secure Mac Address, saat melakukan reset pada port maka akan melakukan reset pada secure Mac Address! Namun bagaimana cara agar kita juga dapat menambahkan alamat secure secara static? Caranya adalah

1. Menambahkan port-security maximum terlebih dahulu

2. Menambahkan static Mac Address

TEST PING PC1

Kesimpulan

• Jika kita menambahkan maximum pada port security dan melakukan konfigurasi static pada secure Mac Address maka jika masih terdapat sisa adrress yang dapat di tambahkan, maka port akan menambahkannya secara dinamic jika terdapat Mac Adrress baru hingga maximum pada port security terpenuhi.

Memory 11 : Port Security Sticky Addresses / Errdisable Recovery Command

Security Sticky Addresses

Saat melakukan reset pada security-port, dynamic secure Mac Address akan hilang. Jika kita tidak menginginkan hal tersebut maka kita dapat menggunakan Sticky Addresses.

Setting Sticky Port Security pada fa1/1

Errdisable Recovery Command

Jadi semua diatas ini dapat menyebabkan port berada dalam kondisi Error Disabled!

Psecure-violation, enable automatic recovery dari error, melakukan automatic reset saat port disable, perlu di perhatikan bahwa harus berhati hati dalam menggunakan fitur ini. Dapat menyebabkan looping pada kondisi up/down port jika host tetap terkoneksi.

Default recovery time nya adalah 300 detik(5 menit)

Jika kita ingin mengganti default recovery, minimal 30 detik maksimal 86400.

Show errdisable recovery, menampilkan semua

ICDN1, Sec 6 : IP Addresses, Binary Conversion, and Intro to Routing

Routing 1 : IP Addesses, Subnet Mask, and Binary ConversionSubnetmask memberitau kita letak dari network bits dan host bit pada IP Address. 1 menunjukkan Network bit pada subnet mask dan 0 merupakan host bits. Maka 24 bit awal dari IP Address milik network.

Routing 2 : The Public IP Address Classes

Pada september 1981, kelas kelas pada IP Address ditetapkan pada RFC 791 (Request For Comments).

Dibawah ini adalah kelas dan alamat yang bisa digunakan untuk network host :

1. Class A : 1 – 126

2. Class B : 128 – 191

3. Class C : 192 – 223

Address yang tidak bisa dipakai sebagi host :

1. Loopbacks : 127, untuk host loopback (bukan Cisco Router Loopbacks).

2. Class D : 224 – 239, untuk multicasting.

3. Class E : 240 – 255 , future use atau kadang disebut dengan “Experimental Addresses”

Default Network Mask

1. Class A : 255.0.0.0, 8 network bits, 24 host bits

2. Class B : 255.255.0.0 network bits 16, 16 host bits

3. Class C : 255.255.255.0 24 network bits, 8 host bits

Routing 3 : The Private IP Address Classes

Private IP tidak dapat terkoneksi pada internet, bagaimana cara host dengan private ip dengan menggunakan Network Address Translation (NAT) and Port Address Translation(PAT). Private Addess Range :

1. Class A : 10.0.0.0 – 10.255.255.255

2. Class B : 172.16.0.0 – 172.31.255.255

3. Class C : 192.168.0.0 – 192.168.255.255

Routing 4 : Connected Routes Walkthrough

[ PC IP Configuration ]

IPv4 Address : 192.168.1.100

Subnet Mask : 255.255.255.0

Default Gateway : 192.168.1.1

Saat host mengirimkan packet, ada 2 kemungkinan terkait dengan host tujuan :

1. Berada pada subnet yang sama dengan paket asal ( tidak memerlukan proses routing )

2. Berbeda subnet ( memerlukan proses routing )

Karna switch tidak tahu packet ini akan dikirim ke siapa, maka switch akan mengirimkan paket ini pada default gateway dan berharap default gateway dapat menyelesaikan pengiriman paket tersebut. Paket akan diteruskan dari switch ke router.

Route IP Tables

Saat router menerima paket, maka tujuan paket tersebut akan memenuhi satu dari deskripsi dibawah :

1. A directly connected network (terhubung secara langsung)

2. A non-directly connected network that the router has an entry for in its IP routing table(tidak terhubung secara langsung namun router memiliki catatannya di dalam routing table)

3. A non-directly connected network that the router has No. such entry for (tidak terhubung secara langsung dan router tidak memiliki catatannya di dalam routing table)

Example Directly Connected Network

Host A Ping Host C

Routing 5 : Static Route Walkthrough

Kita akan melakukan Ping dari Host A menuju Host B, untuk melihat ip route yang lebih detail dapat menggunakan show ip route <detail>, contohnya untuk menampilkan yang hanya terkoneksi saja maka show ip route connected, atau yang iegrp saja maka show ip route iegrp.

Show ip route R1

Saat packet masuk pada R1 namun R1 tidak mengetahui entry tujuan yang diminta yaitu 30.1.1.0 pada routing table(proses mencari pada routing table biasa disebut dengan parsing the routing table) maka R1 akan melakukan drop pada packet tersebut. Maka kita perlu melakukan sesuatu yang akan memberitau R1 kemana packet tersebut dikirimkan jika tujuan yang diminta tidak terdapat pada routing table.

Default Static Route

Jika router tidak memiliki entry lain terhadap packet yang masuk pada routing table maka kirimkan pada IP address yang sudah di tentukan

Untuk default static route Destination prefix dan Destination prefix mask diisikan dengan 0.0.0.0. yang perlu di perhatikan adalah spesifikasi alamat IP selanjutnya tidak boleh diisikan oleh local router ip address(20.1.1.1)

Tanda S menujukan Static dan *(asterisk) menunjukkan bahwa itu merupakan Static Default. Maka sekarang saat A mengirimkan packet dengan tujuan 30.1.1.0 dan R1 tidak dapat melakukan parsing pada roouting table maka akan mengirimkan packet tersebut pada 20.1.1.2 melalui Fa0/1 dan akan sampai pada R2, lalu R2 dapat memforward packet tersebut pada Host B.

ICDN1, Sec 7 : Switches and Default Gateways, Telnet, SSH, and “Switch Stuff”

Sec 7/1 : Introduction to SVIL2 Switch tidak melakukan routing, namun kita tetap membutuhkan IP Address pada switch tersebut untuk melakukan remote. IP address tersebut akan di konfigurasi pada switch remote management interface/management interface, dan interface tersebut tidak terdapat secara fisik(logical interface)!

Pada switch terdapat interface Vlan1 yang tidak memiliki ip address, ini merupakan logical interface yang disebut dengan Switch Virtual Interface (SVI). SVI terdapat pada semua switch secara default, ip address pada interface ini yang akan digunakan agar kita dapat melakukan telnet atau ssh.

Konfigurasi pada SVI (vlan 1)

Test Ping pada Router

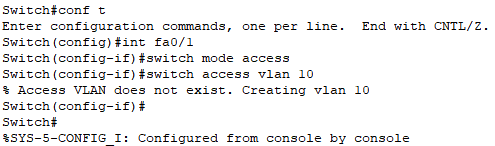

Sec 7/2 : Creating A Non-Default SVI

Target yang kita inginkan dalam membuat SVI adalah interface pada SVI tersebut : Vlan x is up, line protocol is up (up&up)

Syarat dalam pembuatan SVI : kita harus memastikan bahwa pada switch terdapat port fisik yang up & up dan terdaftar pada vlan(kasus ini vlan 10) yang kita inginkan menjadi SVI. Perlu di perhatikan bahwa pembuatan vlan tidak terjadi secara default!

Pastikan bahwa kondisi port up & up

Mendaftarkan port fa0/1 pada vlan 10

Tunggu beberapa detik

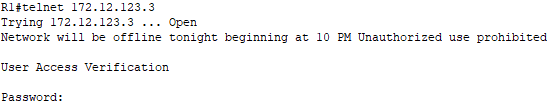

Sec 7/3-4 : Telnet Labs

Telnet , berjalan pada TCP port 23, memudahkan user untuk mengkonfigurasi switch melalui jaringan.

Router : Mendaftarkan IP pada fa0/0

Switch : Mendaftarkan fa0/1 pada vlan 10

Switch : Menambahkan ip address dan default gateway pada vlan 10

Switch ping Router

Line VTY, merupakan virtual teminal line yang digunakan device untuk terkoneksi melalui telnet, switch memiliki 16vty (5-15) dan router memiliki 5vty(0-4) secara default sudah ada pada konfigurasi switch.

Router : Mencoba telnet (1)

Switch : konfigurasi line vty 0 15

Router : Mencoba telnet (2)

Berhasil terkoneksi pada switch secara default pada user exec mode, namun tidak dapat mengakses enable mode. Tanpa enable password atau enable secret pada device yang kita telnet kita tidak akan dapat masuk pada enable mode.

Switch : konfigurasi enable secret

Router : Mencoba telnet (3)

Berhasil masuk pada enable mode! Jangan lupa setelah selesai untuk melakukan exit / logout!

Melakukan telnet langsung pada enable mode

Untuk melakukannya, kita perlu melakukan konfigurasi line vty pada switch pada privilege tertinggi(15)

Router : Mencoba telnet (4)

Membagi akses pada tiap user yang melakukan telnet

Router : Mencoba telnet (5)

Note !

Telnet sangat baik digunakan dalam jaringan internal, namun perlu di perhatikan saat menggunakan telnet melalui WAN. Telnet mngirimkan semua data dan password dalam bentuk clear text. Ketika seseorang mendapatkan info tersebut, mereka bisa dengan mudah masuk dan mengambil alih router kita!

TCP port 22 adalah Secure Shell, versi yang lebih aman dari Telnet, SSH akan melakukan enkripsi pada data dan juga password! Lalu mengapa telnet masih digunakan? Alasannya adalah konfigurasi SSH lebih complex dibanding telnet, namun permasalahan utamanya adalah tidak semua device support SSH.

Sec 7/5 : Autonegotiation(Ports, Ports, and Ports)

Secara default, cisco switch port terkonfigurasi automatically negotiate port speed & duplex dengan port partnernya. Pada dasarnya port yang terkoneksi akan saling berkomunikasi mengenai level kecepatan dan duplex yang disupport masing masing port, lalu akan terjadi kesepakatan mengenai kecepatan dan duplex saat data di transmisikan.

Hasil dari negotiation :

1. Kecepatan tertinggi yang disupport oleh kedua port akan digunakan.

2. Level duplex tertinggi akan digunakan, full duplex (port dapat mengirim dan menerima secara bersamaan) lebih disukai(preferred) dari half duplex(dapat menerima dan mengirim namun tidak dapat dilakukan pada waktu yang bersamaan)

Kelemahan Autonegotiation

Saat kita mengkonfigurasi pada salah satu device pada autonegotiate dan device lainnya tidak pada autonegotiate, maka akan timbul permasalahan yang akan menyulitkan dalam troubleshoot. Cisco switch dapat mendeteksi kecepatan pada suatu device tanpa autonegotiation, namun permasalahannya adalah cisco switch tidak dapat mendeteksi duplex dari host yang terkoneksi! Jika cisco switch mendeteksi kecepatan 100Mbps atau kurang namun tidak dapat mendeteksi duplex suatu perangkat, maka secara default switch akan men-set port pada half duplex(menciptakan duplex mismatch), dan hal ini sangatlah sulit di deteksi karna tidak menyebabkan link menjadi down(up&up), namun membuatnya menjadi sangat tidak efektif. Maka sebisa mungkin menghindari kondisi seperti ini :3

Sec 7/6 : Slashes and Console Port Options

Kenapa interface dinamakan kaya FastEthernet 0/1, 0/2 tidak 1, 2 ... ?

Ketentuan penamaan Slot #, Port#

Pada switch dengan fixed ports, port tersebut berada pada Slot 0. Modular Switches dan Router (memungkinkan untuk menambah jumlah slot dengan expansion slots) memiliki fixed port pada Slot 0. Maka ketika kita menambahkan perangkat baru, slot akan bergantung pada perangkat yang ingin kita tambahkan

Untuk dapat terkoneksi pada console port, yang kita butuhkan adalah rollover cable (kabel rol☹)

PIN : 1-8, 2-7, 3-6, 4-5, 5-4, 6-3, 7-2, 8-1

Sec 7/7 : The Description and Interface Range Command

Jika kita memiliki port yang digunakan untuk sesuatu yang spesifik (misalnya network monitoring), atau port digunakan oleh sensitive host, atau ingin menutup port untuk alasan keamanan dan hanya dapat digunakan juga telah memiliki izin dari admin maka kita dapat memanfaatkan Interface Range Command untuk memudahkan kita memberikan deskripsi terhadap port tersebut secara sekaligus.

Kali ini kita akan mencoba memberikan deskripsi pada port Fa0/1 – Fa0/3 dan Fa0/7-Fa0/9

Hasilnya adalah :

ICDN1, Sec 8 : TCP and UDP

Sec 8/1-2 : TCP Good, UDP Bad ?TCP :

• Menjamin pengiriman segmen.

• Melakukan error detection dan recovery.

• Melakukan “windowing”.

• Connection-oriented, terdapat komunikasi antara client dan server sebelum data dikirimkan.

A Three-Way Handshake : karna TCP merupakan Connection-oriented maka sebelum terjadi pengiriman maka di butuhkan persetujuan antara client dan server terhadap beberapa parameter. Pertama inisiator akan mengirimkan Segmen TCP dengan sychronization(SYN) bit set, nilai ini diisikan dengan TCP Sequence Number. Kedua server akan merespondengan SYN/ACK(melakukan singkronisasi dan acknowledgement), dan terkahir host akan mengirimkan ACK.

TCP Error Detection And Recovery

Pada header TCP terdapat 2 field terpisah untuk sequence number dan ACK number, kedua nilai ini yang akan digunakan TCP untuk mendeteksi segmen yang hilang dan melakukan recovery dari hilangnya segmen tersebut. Sequence numbers digunakan penerima untuk menentuka urutan dari segmen dan memperkirakan angka dari segmen berikutnya. Contohnya terdapat sebuah host mengirimkan 4 segmen berisikan 2000-byte setelah melakukan three-way handshake

Lalu selanjutnya server akan mengirimkan ACK pada host, ACK memiliki 2 tujuan :

Obvious : ACK memberitahu pengirim bahwa penerima sudah mendapatkan segmen yang di kirimkan

Not-so-obvious : acknowledgement number pada ACK memungkinkan pengirim menentukan jika terdapat segmen yang hilang dalam perjalanan, jika terdapat segmen yang hilang, sender akan mengirimkannya kembali. ACK number yang dikirimkan server akan berisi angka dari segmen yang akan dikirimkan selanjutnya, yaitu 10000. Ini dinamakan dengan Cumulative Acknowledgement Scheme memungkinkan bagi sender mengidentifikasi segmen yang hilang.

Namun bagaimana jika terdapat segmen yang hilang?

Saat seq 2000 dan seq 4000 diterima maka server akan memperkirakan sequential number segmen berikutnya yaitu 6000, namun karna seq 6000 hilang dalam perjalanan maka yang akan terjadi server akan mengirimkan ACK 6000, ack tersebut akan memberi tahu host bahwa segmen 6000 hilang saat transmisi, dan host akan mengirim kembali segmen yang hilang tersebut.

Dari penjelasan diatas maka akan muncul 2 pertanyaan :

1. Bagaimana sender tahu berapa banyak segmen yang dikirimkan sebelum menunggu ACK?

2. Bukankah akan lebih mudah untuk mendeteksi kesalahan jika penerima mengirimkan ACK pada setiap segmen?

Flow Control and Windowing

salah satu nilai yang di setujui pada saat three-way handshake dilakukan adalah ukuran dari window, window merupakan angka dari bytes yang bisa dikirimkan oleh pengirim tanpa menerima ACK.

Yang perlu kita ketahui tentang window adalah, nilai yang di setujui bersifat dinamis (dynamic window/sliding window), jika penerima tidak mendapatkan error atau drop pada segmen maka penerima akan mengirimkan ACK dengan nilai yang lebih tinggi di bandingkan sebelumnya.

Dan jika penerima menemukan sedikit error mungkin segmen hilang maka penerima akan mengirimkan ACK dengan nilai yang lebih rendah dari sebelumnya.

Maka dapat kita ketahui bahwa yang penerima(Server) yang sebenarnya mengendalikan Flow pada pengiriman segmen! (Flow Control)

TCP Header

UDP :

• “Best-effort” delivery

• No. error detection

• No. windowing

• Connectionless, akan langsung mengirimkan data!

• Digunakan untuk menhandle traffic jaringan yang membutuhkan delay kecil (voice and video)

UDP Header

Kesimpulan

Semua fitur pada TCP akan memakan biaya yang lebih tinggi. Pada tiap segmen akan terdapat header, dan ukuran header akan bertambah sehingga membutuhkan extra bandwicth, lalu pada sisi penerima akan melakukan unpack header tersebut dan pastinya akan memakan lebih banyak waktu. Ini akan menyebabkan masalah khususnya pada traffic delay-sensitive seperti suara dan video. TCP three-way handsake dan forward acknowledgement schemes, secara general dinilai positif, namun tentunya memakan lebih banyak bandwidth sedangkan UDP tidak. Kesamaan dari keduanya yaitu mereka berjalan pada Transport Layer, dan keduanya melakukan multiplexing.

Sec 8/3: Multiplexing and Intro To Port Number

Bagaimana server menghandle multiple dan simultaneus flow dari host?

Server membutuhkan cara bagaimana menjaga agar flow yang masuk terpisah sesuai dengan urutannya, TFTP flow ke aplikasi TFTP dan selanjutnya. Maka peran well-known port akan digunakan disini, semua perangkat mengetahui seluruh port tersebut. Ketiga protokol diatas memiliki well-known port number masing masing.

• TFTP : UDP port 69

• HTTP : TCP port 80

• SMTP : TCP port 25

Dengan Destination Port number server dapat memisahkan data flow yang masuk. maka port number yang memungkinkan kita melakukan multiplexing pada traffic pada saat transmisi.

Socket, socket merupakan kombinasi antara IP Address dan Port Number. Contohnya socket untuk TFTP adalah 10.1.1.2:69 atau dapat juga di ekspresikan seperti pada format IP Address, Transport Protocol, Port Number maka socket pada TFTP adalah (10.1.1.2, UDP, 69)

Four-way handsakae, digunakan untuk mengahiri komunikasi, menggunakan bit FIN(finish)

ICDN1, Sec 9 : DNS, ARP, And DHCP

Sec 9/1: DNS And ARPDomain Name System (DNS)

Mengubah hostname menjadi IP Address yang memudahkan komunikasi antara host dengan website, DNS akan meminta translasi dari hostname ke IP Address, maka DNS Server akan mencarikannya. DNS juga digunakan untuk melakukan resolve internal hostnames. Misalnya host A membutuhkan IP Address sebuah perangkat “host B”. Maka DNS query akan di terima oleh server, dan server akan mengembalikan IP yang tepat untuk host A. Jika A mendapatkan IP Address via DHCP, dan DHCP juga akan memberitau dimana alamat DNS Server.

Address Resolution Protocol (ARP)

Sekarang kita sudah mendapatkan IP Address dari host B, namun tentunya kita juga perlu untuk mendapatkan MAC Address dari host B, kita dapat mendapatkannya dengan memanfaatkan ARP. Tidak seperti DNS Server, ARP menggunakan rangkaian broadcast dan mendapatkan balasan berupa beberapa cache alamat. Untuk melihat ARP Cache pada PC kita dapat menggunakan : arp -a

Saat host A tidak memiliki entry untuk MAC Address host B (bb-bb-bb-bb-bb-bb), maka A akan mengirimkan ARP Request untuk semua all-F layer 2 broadcast address(ff-ff-ff-ff-ff-ff). Request akan berisikan IP address dari host B dan akan melakukan request terhadap IP tersebut.

Saat switch membroadcast frame tersebut dan Host C dan D tidak memiliki IP 192.168.1.2 maka akan melakukan drop frame, dan Host B yang yang memiliki IP tersebut akan mengirimkan ARP Reply langsung kepada yang merequest ARP yaitu Host A. Maka sekaarang A dapat mengirimkan data karna sudah memiliki IP Address dan MAC Address dari host B. Cache akan bertahan selama beberapa menit tergantung pada perangkat yang digunakan. Pada router dapat menggunakan perintah show ip arp.

Sec 9/2: DHCP Fundamentals

Agar DNS dan ARP dapat bekerja, tentunya host kita membutuhkan beberapa informasi antara lain :

• IP Address

• Network Mask

• IP Address dari DNS Server

• Default Gateway

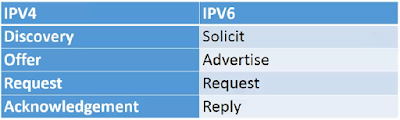

Untuk mendapatkan nya terdapat 2 pilihan, kita melakukan konfigurasi semua host satu persatu secara manual atau menggunakan DHCP untuk memungkinkan host untuk mendapatkan IP Address secara dinamis. Terdapat 4 pesan DHCP untuk mendapatkan address :

• Discover (DHCPDISCOVER)

• Offer (DHCPOFFER)

• Request

• Acknowledgement

Host kita akan mendapatkan DHCP dengan cara mengirimkan DHCP Discover packet ke Layer 3 broadcast address (255.255.255.255) bahasa ghaul nya “WOYY APA ADA ORANG DISANA YANG DHCP SERVERR??”

Setiap DHCP Server yang menerima pesan tersebut akan merespon dengan DHCP Offer yang berisikan :

• IP Address yang di tawarkan pada client

• Network Mask yang di tawarkan pada client

• Waktu yang menunjukkan berapa lama client dapat menggunakan address ini (the lease)

• IP Address dari DHCP Server yang melakukan penawaran

Alamat ini berasal dari Pools of Addresses dari DHCP Server, dan satu diambil dari pool untuk di tawarkan. Pada dasarnya host hanya akan mencapai satu DHCP Server saja, namun bagaimana jika terdapat lebih dari satu DHCP Server (Redudansi) dan keduanya melakukan DHCP Offer

Jika host mendapat lebih dari satu DHCP Offer maka host akan menerima tawaran yang pertama kali melakukan offer. Setelah itu host akan melakukan broadcast DHCP Request, yang mengidentifikasi offer dari server mana yang di terima. Sehingga server yang terpilih akan mengirimkan beberapa informasi tambahan dan reserve IP Addres tersebut untuk kita. DHCP Server lainnya juga akan mengetahui bahwa host telah memilih server lain, maka ip address akan di kembalikan ke pool untuk di tawarkan pada client lain.

Dan proses akan diakhiri dengan DHCP ACK, server akan mengirimkan sedikit informasi tambahan pada host.

ICDN1, Sec 10 : Static Routing, Pings, And Hub-And-Spoke Networks

Sec 10/1: Lap Topology, Loopbacks, Pings, And HAS NetworkingTerdapat 4 jenis static routes :

1. “Regular” Static routes

2. Host Static Route (host routes)

3. Floating static routes

4. Default static routes

Interface Loopback merupakan logical interface, dalam pembelajaran loopback dapat kita gunakan untuk menyediakan lebih banyak network, sehingga kita tidak terbatas menggunakan interface fisik, kita dapat membuat 20 loopback misalnya. Sekarang kita akan mencoba membuat loopback interface dan menambahkan nya IP Address :

Show Interface

Perlu dipastikan bahwa Address yang digunakan pada loopback merupakan address yang valid! Penggunaan loopback address (127.0.0.0) bukan berarti itu merupakan Cisco router loopback interface!

Menghapus loopback yang tidak digunakan

Cisco Packet Tracer

Real World Router

Sec 10/2: Intro to Debug IP Packet

Melakukan simulasi networking pada produksi, dimana mungkin suatu pusat perusahaan memiliki hub router dan di beberapa kota atau lokasi yang berbeda terdapat spoke. *materi frame relay sudah gaada di CCNA cuman sekedar tahu*

R1 ping R2

R1 ping R3

R2 ping R1

R2 ping R3

Dapat dilihat hasil ping diatas, kali ini kita menggunakan network berjenis hub-and-spoke, dengan R1 sebagai hub dan R2,R3 sebagai spoke. Traffic yang berasal dari salah satu spoke ke spoke lain tidak akan menuju langsung dari spoke ke spoke! Setiap spoke traffic akan menuju Hub, dan hal ini yang menyebabkan avg round-trip dari R2-R3 2 kali lipat dibanging dengan R2-R1.

Menggunakan debug pada R3

Debug berhasil (R3 ping R2 )

Debug gagal (R3 ping 2.2.2.2 )

Hal ini disebabkan karna R3 tidak memiliki entry pada routing table untuk 2.2.2.2 sehingga frame tidak akan dikirimkan.

Sec 10/3: Host Static Routing

Kita akan mencoba melakukan routing untuk satu host saja yaitu 2.2.2.2

Karna yang kita inginkan hanyalah 1 host saja maka destination prefiks mask akan diisikan dengan 255.255.255.255. untuk menggunakan next hop IP Address yaitu 172.12.123.1 (ingat semua flow dari spoke harus melewati hub)

Testing Ping 2.2.2.2

Testing Ping menggunakan debug ( kali ini Packet berhasil dikirimkan keluar dari R3 dan juga mendapat balasan dari R1)

Sec 10/4: Default Static Routing

R1 juga membutuhkan path untuk dapat melakukan ping pada 2.2.2.2

R1 Ping 2.2.2.2

R1 Default Static Routing

R1 Ping 2.2.2.2

R3 Ping 2.2.2.2

Sec 10/5: Default Routes Are Beautiful (Sometimes)

Tentunya yang kita inginkan adalah router kita berhasil melakukan route, dan pada waktu yang sama kita menginginkan routin table kita lengkap dan juga ringkas, dan default routes sangatlah membantu kita dalam mencapai tujuan tersebut, Dynamix routing protocol akan membuat default routes yang terdistribusi di bandingkan dengan memberikan keseluruhan routing table. Dynamic routing digunakan untuk mengatasi permasalahan pada Scalability, dimana kita harus mengasumsikan bahwa network kita akan berkembang, dan akan sangat sulit jika kita harus melakukan konfigurasi routin table secara static.

ICDN1, Sec 11 : Distance Vector In General, RIPv2 In Particular

Sec 11/1: Intro To Distance Vector ProtocolsRIPv1, RIPv2, and “Distance Vector” Protocols

RIPv2 merupakan Protocol Distance Vector terakhir. Versi original dari RIP sudah jarang digunakan dan versi original dari IGRP (Interior Gateway Routing Protocol) sudah tidak tersedia pada mmodern Cisco Router, namun versi enhanced version of IGRP (EIGRP) mengambil peran besar dalam networking jaman now(?)

Permasalahan dengan RIPv1 dan IGRP :

• Mengirimkan pembaruan Full Routing pada interval tetap, bayangkan melakukan advertise 90 rute setiap 15 detik

• Tidak mengenali subnet masks (VLSM)

• Tidak memperbolehkan melakukan packet authentication

Routing Loops

Routing loop terjadi ketika paket yang berjalan menuju tujuan berakhir pada logical loop sehingga packet tidak sampai di tujuan dan hilang akibat timeout. Distance Vector di desain untuk menghentikan routing loops. Tapi tihati ini dapat membuat kita menjadi pusing(?)

Sec 11/2: Split Horizon and Poison Reverse

Split Horizon

menolak mengirim route kembali melalui interface tempat route tersebut diterima, split horizon “not enable” pada serial interface yang menjalankan frame relay.

Route Poisoning

Saat router setuju pada kondisi network saat ini(rute yang tersedia dan yang tidak tersedia), mereka telah mencapai keadaan konvergensi (state of convergence). Alasan utama mengapa kita jarang melihat distance vector routing di luar sana disebabkan distance vector protocol sangat lambat dalam membentuk kondisi converge. Sekarang apa yang bakalan terjadi jika tidak terdapat Route Poisoning!

Pada ilustrasi diatas, ketiga router sedang meng-Advertise bahwa R3 sedang terkoneksi pada 10.1.1.0 /24, R3 memberi tahu R2 dan R1 bahwa 10.1.1.0 berada pada jarak 1 hop, lalu R2 memberi tahu bahwa R3 berjarak 2 hop dari R2, maka R1 mendapatkan 2 informasi, dan tentunya R1 akan memilih menuju R3 daripada menuju R2 karna memiliki jarak (hop) yang lebih kecil. Namun akan muncul permasalahan ketika 10.1.1.0 pada R3 menjadi unavailable!

Saat R3 menjadi unavailable maka R3 akan berhenti melakukan Advertise, permasalahan nya adalah R3 tidak akan mempengaruhi apapun pada routing table yang lainnya, yang akan membuat R2 tetap melakukan advertise 10.1.1.0 dengan jarak 2 hop pada R1, lalu R1 akan melakukan advertise yang sama 10.1.1.0 dengan jarak 3 hop melalui R1 pada R3, lalu R3 akan mencatatnya pada routin table dan melakukan advertise bahwa 10.1.1.0 tersedia melalui R1 dengan jarak 4 hop.... dan seterusnya sampe muter muter capek(?).

Namun dengan menggunakan route poisoning, R3 akan tetap melakukan advertise untuk 10.1.1.0 dengan poison matric! RIP akan mengindikasikan bahwa semua route matric 16 merupakan unreachable, sehingga matric tersebutlah yang akan di Advertise oleh R3.

Ketika R1 dan R2 mendapat advertise bahwa 10.1.1.0 berada 16 hop, R1 dan R2 akan berhenti melakukan Advertise 10.1.1.0 dan tidak akan memasukan nya pada routing table mereka yaay 😊 sedangkan pada route poisoning reverse, router yang dikirimkan poison matric akan mengirim balik matric tersebut pada router yang mengirimkan.

The “Hop Count” Metric

Tidak ada versi dari RIP yang secara scientific menentukan metric dari semua network segmen. Pada contoh di bawah tentukan network segmen mana yang tercepat?

Yang pastinya Gig Ethernet Link akan lebih cepat, namun RIP tidak dapat menentukan network segmen mana yang lebih cepat sehingga RIP tetap akan memandang 56Kbps Link dengan Gig Ethernet Link dengan 1 Hop☹

Full Routing Updates, Every Time, All the Time

Permasalahan lain nya yang muncul pada RIP adalah mengirimkan full routing update setiap 30 detik secara default! Sehingga router menerima advertise yang sudah dia tahu berkali kali(ahh dahh tahu apa dikirim lagi☹), Hal yang tidak di perlukan ini tentunya akan mengambil bandwidth dan juga memakan resource dari router tersebut. Maka terdapat EIGRP dimana hanya mengirimkan routing update jika terdapat perubahan yang harus dilaporkan, dan update hanya berisi perubahan nya saja, tidak seluruh EIGRP routing table.

Improvement of RIPv2

1. V2 support subnet masking V1 tidak mensupport.

2. V2 melakukan multicast ke 224.0.0.9 dari pada melakukan broadcast ke 255.255.255.255 seperti V1.

3. V2 menawarkan authentikasi update.

4. V2 memungkinkan network admin untuk melakukan konfigurasi summarization secara manual.

Sec 11/3: RIP Lab Begins

ReCreation

R1 : RIP Configuration

R1 : Show Run

R1 : Show ip protocol

Dapat dilihat informasi yang berada pada RIP, mengirimkan update setiap 30 detik, mengirimkan dengan versi 1 dan menerima dengan versi apapun tentunya akan kurang efisien, automatic network sumarization enable secara default, maximum path 4 hop. Sekarang kita akan membuat RIP mengirim dan menerima dengan versi 2, terdapat 2 cara :

1. Interface Level (misal pada serial 1/0)

2. Protocol Level

R1 : Show ip protocol

Sec 11/4: RIP Lab Continues

Sekarang kita akan mencoba mematikan Automatic network summarization

Konfigurasi R2

Konfigurasi R3

R1: RIP Routing Table

1 menunjukkan Hop untuk menuju 2.2.2.0 berjarak 1 hop dari R1😊 jangan lupa maksimal Hop 15 😊

R2: RIP Routing Table

R3: RIP Routing Table

R2 Ping 3.3.3.3

R3 Ping 2.2.2.2

NOTE ! NOTE ! NOTE !

Kalian masih ingat kan aturan split horizon, dimana suatu interface tidak akan melakukan advertise dimana pada interface itu router tersebut mempelajari sebuah route. Pada R1 mempelajari loopback 2 yang datang dari interface Serial 1/0, dan juga dengan interface yang sama R1 melakukan advertise loopback 2 pada R3. Mengapa hal itu bisa terjadi? -,- Split Horizon secara default akan di disable pada Serial Interface pada Frame Relay Network!

Sec 11/5: RIP Lab Congcludes

Apa yang akan terjadi jika kita melakukan enable pada Split Horizon?

Menghapus tabel ip route pada R1 R2 dan R3 dengan : clear ip route *

Inget bahwa RIP termasuk protocol yang slow to converge, maka kita dapat memaksa untuk mempelajari route dengan cara menghapus seluruh route yang ada!

R1 Routing Table & Ping Test

R2 Routing Table & Ping Test

R3 Routing Table

Karna Split Horizon sudah diaktifkan maka R1 mempelajari route melalui Serial 1/0, dan tidak akan melakukan advertise masing masing loopback ke masing masing router lainnya😊

Sec 11/6: The Dangers of Autosummarization

Autosummarization and RIP Routes

Skenario kali ini adalah kita akan mengganti loopback pada lab sebelum nya dengan 2 subnet dari 20.0.0.0/8 pada R2 dan 2 subnet lainnya pada 20.0.0.0/8 pada R3. Saat kita menempatkan subnet yang berada pada network yang sama di berda router, maka kita akan memiliki yang dinamakan dengan discontiguous network, kali ini kita akan melihat permasalahan yang muncul pada RIP saat Autosummarization on!

Re-Creation

General Configuration :

Router# : conf t

Router# : router rip (default RIPv1)

Router# : ver 2

Router# : network (address)

R1 RIP IP Table

Pada table kali ini kita tidak menemukan 20.3.1.1/20.4.1.1/lainnya namun yang kita temukan berupa network address utama dari subnet tersebut yaitu 20.0.0.0/8 dan juga terdapat 2 next hop ip address untuk rute ini. yang kita lihat disini merupakan behavior dari RIP :

1. RIP Load balancing(equal cost load balancing), saat rip melihat banyak jalur untuk satu tujuan dan dengan metric yang sama, rip bakalan kaya “wahh ini ada 2 jalan nihh, kita harus load balance, jangan pakai salah satu jalan ajaa, ayoo pakai semua jalan yang ada, kita bagi load nya sama besar terus lewat dehh” dan apa yang terjadi, maka load akan terpisah terkirim melewati router yang berbeda, tentunya hal ini tidak kita inginkan, dapat menggunakan ping untuk mengecek paket yang terpisah. Mengapa ini terjadi?

R2 memiliki 2 subnet yang tentunya akan di advertise dengan RIP, permasalahan nya adalah mereka akan di advertise melalui network boundaries (batas jaringan) keluar melalui network 172.12, dan secara default RIP akan melakukan summarize pada route sehingga R2 akan mengadvertise 20.0.0.0/8 pada R1, dan begitu pula pada R3. Kita dapat melihat hasil summarize route dengan mendebug ip RIP.

Ping Test

Sec 11/7: The Cure for Autosummarization

QUIZZZZ : pada router mana saja yang diperlukan untuk mematikan Autosummarization ?

General Configuration :

Router# : conf t

Router# : router rip

Router# : no auto

R1 IP RIP Table

PING Test

Sec 11/8: Passive Interfaces

Re-Creation

Masih ingat bahwa RIP mengirimkan update tiap 30 detik? Sekarang kita akan sedikit melakukan perubahan, pada R2 kita menghilangkan loopback 21 dan 22 dan di ganti dengan Fa1/0 dan Fa0/0 yang terhubung dengan Switch, Switch pastinya hanya akan terkoneksi dengan host, pada kasus itu tentunya host tidak membutuhkan update table dari RIP kann! Karna setiap yang kita kirimkan akan memiliki cost untuk router, switch, maupun host itu sendiri☹

Permasalahan nya adalah update tersebut di sebabkan oleh network 20.0.0.0. kalau kita hilangkan maka R1 tidak lagi bisa mengetahui R2. Solusi nya adalah menggunakan passive interface command😊 passive interface memungkinkan kita untuk mencegah pengiriman routing updates dan dalam tentunya network command masih terus melakukan advertise yay:3

Konfigurasi Passive Interface

Show IP Protocol

Tips!

Kalau misalnya passive interface nya banyak kita bisa konfigurasi dengan :

Router# router rip

Router# passive-int default

Router# no passive-int (interface_kita_yang_buat_advertice)

Sec 11/9: Administrative Distance

Dari tadi kita kan ngomonginnya router nerima satu rute dari satu sumber. Bagaimana kalo informasi rute tersebut datang dari berbagai sumber dan router harus menentukan rute mana yang akan di letakan pada routing tablenya-,-

Perbedaan nya adalah pada EIGRP subnet mask 1 bit lebih panjang di bandingkan dengan RIP, pada kasus ini Administrative distance tidak akan di perhitungkan, karna yang akan di perhitungkan hanyalah panjang dari subnet masknya. Pada kasus ini yang akan di masukan dalam tabel yaitu milik EIGRP(longest match) lalu kapan Administrative Distance di perhitungkan??

Pada kondisi inilah Administrative Distance(AD) akan di perhitungkan, AD dapat kita lihat di dalam [ ] routing table, angka pertamnya yaitu AD, dan yang kedua adalah route matric. RIP pada lab sebelumnya memiliki AD 120.

Yang akan di pilih oleh Router adalah yang memiliki AD paling rendah. Sesuai pada tabel maka RIP akan dipilih oleh router di bandingkan dengan EIGRP😊

Administrative Distance Table

Sec 11/10: Fun with RIP Load Balancing

Re-Creation

Dapat dilihat bahwa R1 memiliki 2 jalur yang dapat digunakan untuk sampai pada loopback di R4, yaitu melalui R2 dan juga melalui R3. Tentunya tidak efektif jika kita hanya menggunakan satu jalur saja untuk mencapat loopback pada R4, agar menjadi efisien maka kita akan melakukan load balancing(equal cost load balancing).

Ping Test R1 R4

Ping dapat kita gunakan untuk mengecek konektifitas kita, namun ping tidak memberitahu path mana yang digunakan pada saat paket dikirimkan, untuk dapat mengetahui path yang digunakan untuk melihat load sharing yang terjadi kita dapat menggunakan trace route command.

IP Route R4

dapat kita lihat bahwa path untuk 4.4.4.0 dapat diakses melalui 2 jalur, maka RIP akan melakukan load sharing pada 4.4.4.0. secara default load balancing pada RIP adalah 4 path. Untuk dapat mengubahnya dapat menggunakan :

Router# conf t

Router# router rip

Router# maximum-path <1-32>

Note!

• Cisco hardware & IOS Version memiliki range maximum yang berbeda beda

• Kita tidak bisa set value menjadi 0, jika ingin mendesable equal-cost load sharing maka set value ke 1

Sec 11/11: More RIP Load Balancing, Intro to Traceroute

Seperti yang dijelaskan kita dapat menggunakan traceroute(tracert windows) untuk mengetahui path yang dilalui, ini dapat dimanfaatkan untuk melakukan troubleshoot, dan melihat sejauh mana paket kita sampai. Kita akan menggunakan traceroute untuk mengecek load balancing.

R1 Traceroute 4.4.4.1

Dapat dilihat diatas bahwa load balancing terjadi pada 172.12.123.2 dan 172.12.123.3

Versi detail Traceroute

Kalau gagal traceroute : Ctrl + Shift + 6 (escape sequence)

**Di Packet Tracer gajalan gataw kenapa kayanya ga support daa☹

Sec 11/12: Version Mismatches and Debugging Tips

Kesalahan yang terjadi pada version dapat di deteksi dengan debug, gunakan debug untuk mencari kesalahan! 😊

Sec 11/13: Floating Static Routes Lab Begins

Kasusnya adalah, Client gamau lewat serial karna ga stabil, maunya lewat fast ethernet, bagaimana caranya yaa? Point nya adalah :

• Kita gaboleh masang Dynamic Routing Protocol pada Serial Link

• Kita menjalankan RIP pada segmen 12.0.0.0

• 21.0.0.0 harus dapat menjangkau 2.0.0.0 jika hanya RIP route untuk network tersebut tidak tersedia

Re-Creation

Traceroute 2.2.2.2 from R1 R2

Static route

Ping 2.2.2.2

Show IP Route RIP

Wow konfigurasi RIP kita hilanggggg ☹ mengapa ini terjadi? ☹

Show IP Route Static

Sec 11/14: Floating Static Routes Lab Continues

router mempelajari 2.2.2.0 /24 melalui 2 sumber yaitu RIP dan Static route. Karna mask kedua nya memiliki panjang yang sama, maka Administrative Distance berupakan penentunya. Static route memiliki AD = 1 dan RIP routes memiliki AD = 120, maka static route akan digunakan dalam routing table! Tentunya traffic dari R1 menuju 2.2.2.0 masih menuju pada unstable serial link, lalu bagaimana?

Remove Static Routes

Show ip route rip

Settingan RIP kita kembali setelah static dihilangkan. Sekarang kita akan mencoba menaikkan Administrative Distance pada Static Route melebihi RIP. Kita dapat meningkatkan AD dengan mengkonfigurasi static route sebagai floatin static route.

Floating Static Configuration

Show IP Route RIP

Traceroute 2.2.2.2

Testing menghilangkan network 2.0.0.0 pada RIP R2

Testing Ping 2.2.2.2

Testing traceroute

Sec 11/15: Originating A Default Route with RIP

Sekarang kita akan mencoba untuk tidak menggunakan diagram sama sekali😊 pertama kali yang bagus adalah :

• Show ip protocols

• Show config

Kita ingin tabel kita sederhana, pada kasus ini kita dapat melakukan konfigurasi default route pada RIP

Router# conf t

Router# router rip

Router# conf t

Router# default-information originate

ICDN1, Sec 12 : Subnetting Success!

Subnet 1 : The Why, Ins, and Outs of SubnettingKonsep dari subnetting sangatlah simple, kita ngambil blok IP Address, kita potong potong ke bagian yang lebih kecil 😊Sama kaya kita punya pizza, mau dibagi bagi yaa harus kita potong potong dulu😊 kita dapat membuat potongan potongan tersebut “pas” ukuran nya dengan mempertimbangkan : berapa banyak subnet yang kita butuhkan semuanya, termasuk untuk perkembangan network. Berapa banyak host yang dibutuhkan pada tiap subnet. Tantangan tersembunyi nya adalahhh :

• IP Address ini berada pada subnet mana?

• Broadcast Address nya berapa?

• Valid range Address nyaa apaa?

Subnet 2 : Decimal to Binary Conversion, Single Value

Subnet 3 : Decimal to Binary Conversion, Dotted Value

Subnet 4 : Binary to Decimal Conversion

Subnet 5 : Number of Valid Subnet (Classic Approach)

1. Berapa banyak subnet yang valid pada 10.0.0.0 255.240.00

2. Berapa banyak subnet yang valid pada 10.0.0.0 /12

Kedua soal diatas merupakan satu soal yang sama namun format penulisan yang berbeda, salah satunya menggunakan dotted desimal dan yang satunya merupakan penulisan dengan prefiks, untuk mendapatkan prefiks adalah dengan mengkonversi dotted desimal lalu menghitung “1” mulai dari depan :

255 240 0 0

11111111 . 11110000 . 00000000 . 000000000 = 12 angka “1”

Class A, B, C network mask

Network mask akan memberi tahu informasi berapa banyak network bits dan host bits yang ada. “1” merupakan network bits dan “0” merupakan host bits :

Subnetting akan dilakukan dengan meminjam Host Bits!

Mencari Subnet mask dengan melakukan perbandingan

10.0.0.0 /12

Dari perbandingan diatas, dapat kita ketahui bahwa Subnet mask memiliki 8 network bit, 4 subnet bit, dan 20 host bit.

Formula

Number of Valid Subnet = 2^subnet bit = 2^4 = 16

Subnet 6 : Number of Valid Subnet (Bulldog Approach)

Contoh lagi skuy :

Berapa valid subnet pada 150.10.0.0 /21

150 = kelas B network mask 16

Network mask : 11111111 11111111 00000000 00000000

Subnet mask : 11111111 11111111 11111000 00000000

Valid subnet = 2^5 = 32

Tips! Biar cepet kurangin ajaa (prefiks subnet mask – prefiks network mask) maka /21 - /16 = 5 maka valid = 2^5=32

Contoh lagi skuy 2:

200.1.1.0 /27 : /27 - /24 = 2 makan valid subnet = 2^3 = 8

Subnet 7 : Number of Valid Host

Formula :

Host bits = 32 – prefiks subnet mask

Valid Host = (2^host bits)-2

Valid host akan dikurangi dengan 2 karna :

• Address pertama pada subnet merupakan angka subnet itu sendiri

• Address terakhir pada subnet merupakan broadcast address pada subnet itu sendiri

Contoh :

200.10.10.0 /26

Host bits = 32 – 26 = 6 host bits

Valid host = (2^6) – 2 = 62 valid host

Subnet 8 : Finding The Subnet Of An IP Address

Cara Panjang dulu :

Carilah subnet dari IP 10.17.2.14 /18

1. Konversi IP Address menjadi binary string

2. Tambahkan subnet mask

Mengubah 18 bit pertama menjadi binary string, 00001010.00010001.00 10.17.0.0

Menambahkan subnet mask 10.17.0.0 /18 atau 10.17.0.0 255.255.192.0

Cara yang pendekan dikit :

217.12.23.200 /27

Melakukan konversi hanya sebanyak 27 bit awal saja : 11011001 00010001 00010111 110xxxxx

Kembalikan menjadi dotted desimal menjadi : 217.17.23.192 /27

Cara cepet wew :

Melakukan konversi dimana mask berakhir

47.54.100.29 /14

Mask berakhir 6 bit pada oktet kedua, konversi bit itu ajaa berarti 54 : 001101xx maka hasilnya 47.52.0.0 /14

217.12.23.200 /27

Mask berakhir pada 3 bit pada oktet keempat, konversi menjadi 200 : 110xxxxx hasilnya 217.17.23.192 /27

Subnet 9 : Determining The Broadcast Address and Valid Address Range

Tentukan Range valid IP dari subnet 210.46.111.0 /25

1. Yang kita sudah pelajari Address dengan semua host bit = 0 merupakan subnet address itu sendiri atau biasa disebut “all zeroes addresses” ini bukan sebuah host address yang valid!

2. Address dengan semua host bit = 1 merupakan broadcast Address untuk subnet atau biasa disebut dengan “all ones addresses”, ini juga bukan sebuah host address yang valid!

3. Semua address diantara “all zeroes addresses” dan “all ones addresses” merupakan host yang valid

Maka valid host berada pada rentang 120.46.111.1 - 120.46.111.126 yay😊

Contoh lagi lah :

Tentukan broadcast address dan valid ip address dari subnet 150.10.64.0

Mengubah semua host bit menjadi 1

Maka broadcast address nya adalah 150.10.127.255

Subnet 10 : Doing Actual Subnnetting